資產退役

事件管理流程的關鍵目標是盡快解決問題,讓服務正常的運營,以減少對業務的中斷影響。它側重于解決“現象”而非處理“根源”。當用戶報告服務中斷或質量下降時(如無法登錄系統、打印機故障、網絡連接中斷),事件管理流程被觸發。服務臺和運維團隊利用知識庫、預定義的腳本和解決方案,力求能夠找到臨時的解決方案(Workaround)或能夠直接性修復。該流程的關鍵指標是平均解決時間(MTTR),其效率直接決定了用戶對IT服務的直接感知。CMDB中的數據質量必須通過定期審核、調和與例外報告來持續監控和改進。資產退役

堡壘機,亦稱運維安全審計系統,在現代企業網絡安全架構中扮演著“戰略隘口”的角色。其價值在于實現了對運維操作的集中收口與統一管控。傳統分散的運維模式下,服務器、網絡設備、數據庫等資產直接暴露訪問入口,難以審計。堡壘機通過要求所有遠程運維流量(如SSH、RDP、Telnet、SFTP)都必須經過其轉發,將無序、隱蔽的分散訪問轉變為有序、可見的集中訪問。這不僅極大收縮了網絡面,更為后續的權限治理、行為審計和事后追溯奠定了堅實基礎,是構建企業縱深防御體系不可或缺的關鍵節點。數據庫規范堡壘機集群如何避免產成的單點故障?災備切換時間一般是多少?

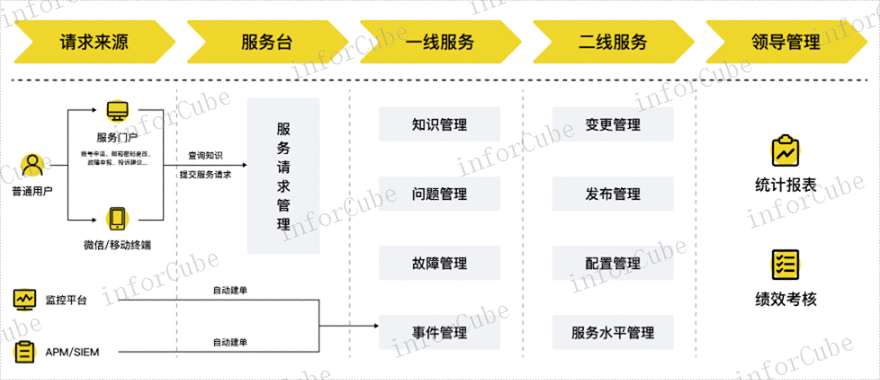

服務臺是ITSM體系面向用戶的統一入口和單一聯系點(SPOC),其關鍵的價值在于便捷性、統一性和一致性。用戶的所有請求、報告和咨詢都通過服務臺(如電話、門戶網站、郵件、釘釘)提交,避免了“找錯人”的混亂。一個有用的服務臺不僅是“接線員”,更扮演著“調度中心”的角色:它負責初步診斷、分類、優先級排序,并依據流程將事務派發給正確的技術支持團隊進行解決,同時全程跟進并反饋給普通用戶,確保事事有回音,件件有著落。

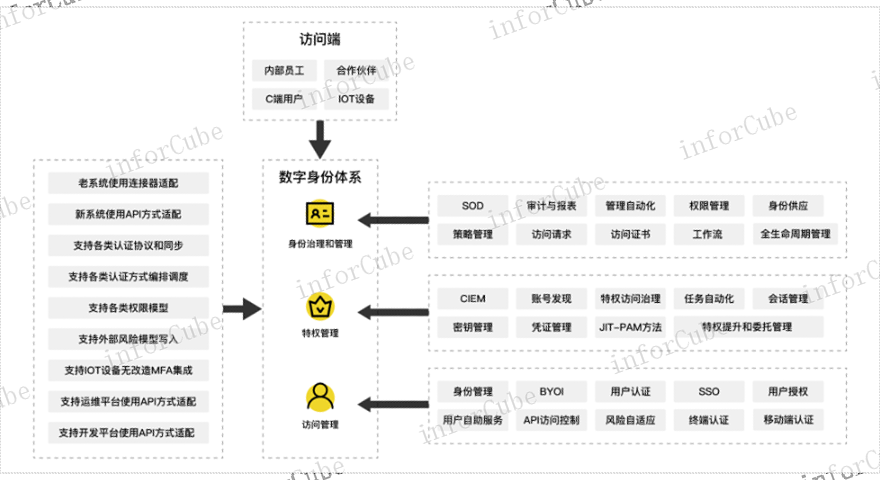

權限管理的藝術——RBAC與ABAC之爭。授權是IAM的智慧關鍵,其主要問題在于“如何分配權限”。其經典的模型是基于角色的訪問控制(RBAC),即為用戶分配角色(如“經理”、“會計”),角色再關聯權限。它邏輯清晰、易于管理,但略顯僵化。例如,所有“經理”都擁有相同權限,無法細化到“只能審批5萬元以下合同”。于是,更細粒度的基于屬性的訪問控制(ABAC)應運而生。ABAC通過評估用戶、資源、環境等多種屬性(如“用戶部門=財務”、“資源敏感度=高”、“時間=工作日9-18點”、“地點=公司內網”)來動態決策。RBAC與ABAC并非相互取代,而是相輔相成:RBAC用于處理大而化之的常規訪問,ABAC則守護著那些需要精細管理的核心數據與交易。管理員能否實時查看在線運維會話?當發現異常操作時能否快速阻斷?

IAM——數字世界的安全守門人。在數字企業的大門處,站立著一位至關重要的“安全守門人”——IAM(身份與訪問管理)。它的關鍵職責是回答三個基本問題:“你是誰?”(認證)、“你被允許去哪里?”(授權)以及“你做了什么?”(審計)。想象一位員工需要訪問公司財務系統:他首先通過用戶名密碼、指紋或人臉識別(認證)證明身份;隨后,系統根據其崗位職責,自動判斷他有權查看哪些數據,而無權訪問其他機密信息(授權);他所有的操作都會被記錄在案,以備審計。IAM正是這樣一套集技術、流程與策略于一體的框架,確保正確的身份(人、設備、應用)在正確的時間,出于正確的原因,訪問正確的資源。它不僅是安全防護的首道關口,更是貫穿整個數字旅程的信任基石。現代CMDB應支持混合云環境,能夠同步管理本地基礎設施和云上資源。自動化故障管理

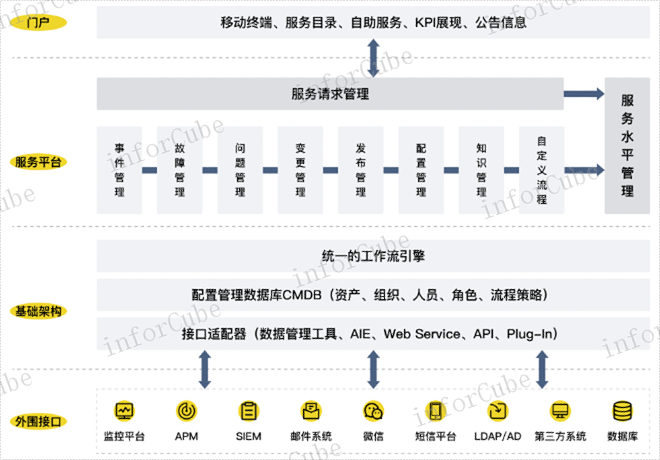

自動化的工作流引擎可以大幅減少手動操作,加速流程流轉并減少人為錯誤。資產退役

零信任理念“從不信任,始終驗證”與特權賬號管理的內涵高度契合。PAM是實踐零信任架構中“特權訪問”環節的重要載體。在零信任模型下,任何用戶或進程在獲得特權訪問前,其身份都必須經過嚴格的多因素認證(MFA)和設備狀態檢查。訪問被授予后,其權限范圍被嚴格限定于特定任務,且存活時間極短。PAM系統在此過程中扮演了策略執行點的角色,對所有訪問請求實施動態授權和持續驗證,一旦發現行為異常,立即中斷會話。這種融合徹底改變了傳統的靜態信任模式,將特權訪問從一次性的身份認證轉變為持續的隱患評估與信任計算過程。資產退役

- 瑤海區運營代理記賬報價 2025-12-20

- 虹口區比較好的企業形象策劃 2025-12-20

- 安徽外包直播策劃平臺 2025-12-20

- 寶山區咨詢保安服務服務熱線 2025-12-20

- 參考稅務服務是什么 2025-12-20

- 云南手機電子病歷系統(HIS系統)時代 2025-12-20

- 浙江常規品牌策劃推廣服務電話 2025-12-20

- 晉源區品牌辦公自動化軟件開發供應商家 2025-12-20

- 上海可貼家具裝飾膜價格 2025-12-20

- 衢州低溫壓縮機測試臺廠家 2025-12-20