認證報告

運維的新角色——價值創造中心。在平臺的支持下,運維部門的角色正在發生根本性轉變。從被動救火的“消防隊”,轉變為主動保障的“防衛軍”,再進化成為業務賦能、驅動創新的“價值創造中心”。運維團隊利用平臺提供的深度業務洞察,可以參與到產品設計初期的架構評審;利用高效的自動化能力,可以支撐業務的快速試錯與迭代;通過精細的成本分析和優化,直接為企業的利潤做出貢獻。平臺,正是賦能運維團隊完成這一華麗轉身的關鍵使能器。持續的服務改進(CSI)要求定期評審流程指標,并基于數據驅動進行優化。認證報告

權限管理的藝術——RBAC與ABAC之爭。授權是IAM的智慧關鍵,其主要問題在于“如何分配權限”。其經典的模型是基于角色的訪問控制(RBAC),即為用戶分配角色(如“經理”、“會計”),角色再關聯權限。它邏輯清晰、易于管理,但略顯僵化。例如,所有“經理”都擁有相同權限,無法細化到“只能審批5萬元以下合同”。于是,更細粒度的基于屬性的訪問控制(ABAC)應運而生。ABAC通過評估用戶、資源、環境等多種屬性(如“用戶部門=財務”、“資源敏感度=高”、“時間=工作日9-18點”、“地點=公司內網”)來動態決策。RBAC與ABAC并非相互取代,而是相輔相成:RBAC用于處理大而化之的常規訪問,ABAC則守護著那些需要精細管理的核心數據與交易。運維工單對云環境和混合IT架構中的特權賬號管理需要專門的設計。

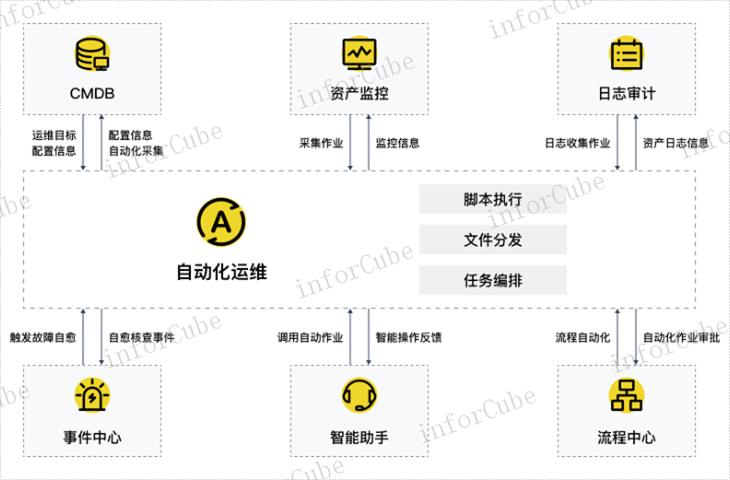

“管”側重于治理與控制。平臺提供強大的配置管理數據庫(CMDB),確保資源配置信息的單一可信源,為變更影響分析提供依據、為其他管理、審計模塊提供基礎數據。同時,它嚴格管理運維操作權限,結合堡壘機能力,實現對所有運維會話的授權、審計與錄像,滿足合規性要求。此外,平臺通過安全策略管理與合規性掃描,持續檢查基礎設施與應用的配置是否符合安全基線,實現安全左移,將風險管控于未然,確保運維環境在受控、合規的軌道上運行。

CMDB在混合云時代的新挑戰與演進、隨著混合云和多云架構成為主流,CMDB的邊界和內涵正面臨新的挑戰。傳統的自動發現工具可能無法無縫覆蓋公有云中的托管服務(如AWS S3、Azure SQL Database)。這些云服務同樣是支撐業務的關鍵配置項,必須被納入統一管理。現代的CMDB解決方案正在積極演進,通過云服務商的API、云治理平臺以及專門的云資產管理工具進行集成,實現對云資源的自動發現和關系映射。同時,CMDB的概念也在向CMDB延伸,它需要管理的不再只是傳統的IT資產,還包括云資源配額、成本數據、安全策略等,成為云時代IT運營、財務管理和安全合規的統一數據底座。CMDB的數據治理策略必須明確數據所有權、維護職責和審計流程。

運維數據的清晰呈現有助于提升管理透明度。平臺可將復雜的監控數據轉化為直觀的圖表與儀表盤,展示關鍵指標如告警數量、設備在線率、帶寬利用率等。學校可設置專屬服務門戶,向師生展示各類信息服務的運行狀態。當出現故障時,系統自動發布通知,說明影響范圍與預計恢復時間。這種透明化的溝通方式,有助于增強用戶信任與滿意度。 數據處理能力是平臺高效運行的基礎。系統通過監控總線技術,將采集的原始數據進行清洗、聚合與存儲。管理工具提供圖形化界面,方便管理員配置監控策略與告警規則。用戶操作指令可通過平臺統一下發至被監控設備,實現遠程控制。數據處理流程支持并行計算與智能緩存,提升處理效率。強大的數據處理能力,使平臺能夠應對大規模網絡環境的管理需求。是否能夠控制臨時賬號的有效性?事中控制

必須對所有特權賬號實施全生命周期的自動化管理。認證報告

面向未來的IAM——AI與無密碼化。IAM技術正在智能化和無密碼化的道路上飛速演進。人工智能(AI)與機器學習(ML)被注入IAM系統,使其具備行為分析能力。系統可以通過學習用戶的歷史訪問模式,智能識別出異常行為(如半夜登錄、訪問從未用過的應用),并自動觸發防御措施,實現預測性安全。另一方面,“無密碼化”正在從愿景走向現實。通過生物識別(指紋、面部)、安全密鑰(如FIDO2)、設備信任鏈等技術,徹底告別了密碼這一薄弱的安全環節。未來的IAM將更加智能、無感且強大,它不僅是安全的守護者,更是無縫、安全數字化體驗的賦能者。認證報告

- 中山工業制造erp系統教程 2025-12-19

- 靜安區第三方會議及展覽服務介紹 2025-12-19

- 珠海重型設備物流服務方案 2025-12-19

- 青少年糾正教育 2025-12-19

- 斯里蘭卡紡織展會參展須知 2025-12-19

- 長寧區企業形象策劃費用 2025-12-19

- 寶山區一站式保潔服務服務電話 2025-12-19

- 招商畫冊設計哪家專業 2025-12-19

- 河北第三方士工膜焊接質量檢測是什么 2025-12-19

- 江蘇一站式會議展覽服務好處 2025-12-19