用戶反饋

自動化發現——為CMDB注入生命力的引擎、在動態變化的現代IT環境中,試圖通過手工方式維護CMDB幾乎是一項不可能完成的任務。云資源的按需創建、虛擬機的快速遷移、容器環境的瞬間伸縮,都要求CMDB必須具備自動感知和更新的能力。這時,自動化發現工具就顯得至關重要。這些工具通過網絡掃描、代理程序、API接口等多種方式,自動識別網絡中的硬件和軟件資產,采集其屬性(如IP地址、CPU型號、安裝的軟件列表等),并智能地推斷出它們之間的關系。自動化發現如同為CMDB安裝了一個強大的“感知引擎”,它不僅大幅降低了人工維護的成本和錯誤率,更確保了CMDB能夠跟上IT環境的演進速度,使其真正成為一份實時、可靠的“活地圖”。審計運維操作,如何能夠快速識別風險?用戶反饋

部署和運維堡壘機并非沒有挑戰。常見的挑戰包括:性能瓶頸:所有流量集中轉發可能帶來網絡延遲,尤其是圖形協議(RDP/VNC),需通過集群和負載均衡來優化。單點故障:堡壘機自身成為關鍵單點,需采用高可用(HA)集群部署來維持業務連續性。用戶體驗:額外的登錄步驟可能引起運維人員抵觸,需通過單點登錄(SSO)集成、友好的客戶端等提升體驗。自身安全:堡壘機需進行安全加固(如嚴格的操作系統加固、密切的漏洞關注),并對其自身的操作進行嚴格審計。 用戶反饋管理員能否實時查看在線運維會話?當發現異常操作時能否快速阻斷?

堡壘機并非孤立的系統,而是企業特權訪問管理(PAM) 體系中的重要執行組件。它與特權賬號密碼庫、Just-In-Time權限提升等功能緊密協同。典型工作流是:用戶首先通過PAM平臺申請某個目標資產的臨時訪問權限,審批通過后,PAM系統會動態地將該用戶和賬號的授權信息同步至堡壘機,并設定訪問時間窗。權限到期后,授權自動回收。這種集成實現了從賬號密碼管理到訪問授權、再到操作審計的全程閉環管理,將靜態、持久的權限轉變為動態、臨時的訪問憑證,提升了特權安全性。

身份治理與合規——證明“誰該訪問什么”。對于受嚴格監管的行業(如金融),企業不僅需要實施IAM,更需要向審計師和監管機構證明其訪問治理的合理性與正確性。這便是身份治理(IGA)的范疇。IGA建立在IAM基礎之上,重點關注合規性與可審計性。其關鍵流程包括:訪問認證——定期由業務經理確認其下屬的訪問權限是否仍然必要;權限分析——發現并清理過度的或違反職責分離(SoD)的權限(例如,同一個人既能夠創建供應商,又能進行付款);生成詳盡的審計報告。IGA將分散的訪問治理行為,系統性地提升為企業級、可度量、可證明的治理活動。在安全事件響應中,CMDB能幫助識別漏洞資產、確定所有者并評估漏洞影響面。

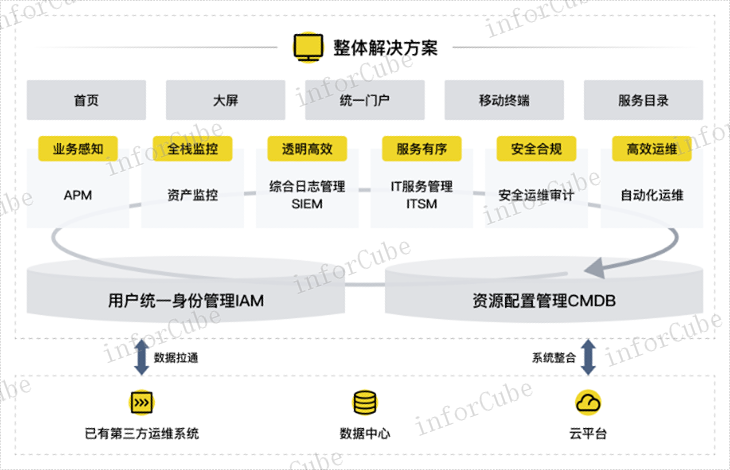

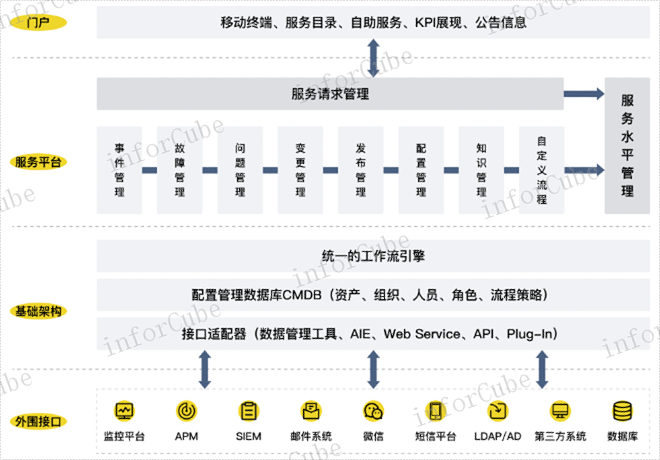

SiCAP的ITSM,能夠開箱即用快速導入,基于ITIL理論體系,并結合各行業頭部客戶實踐經驗,內置最佳實踐的ITIL標準流程和表單,同時內置聯動IAM、CMDB、資產監控等系統的流程,開箱即用;支持運維場景快速導入,可將組織架構、人員、資源、知識庫等通過模板及接口方式快速搭建運維場景。提供開箱即用保持數據鮮活的業務流程,包括資產出入庫、設備上下架、資產保修、資源變更、賬號申請等,同時支持表單引用組織機構CI、用戶CI、賬號CI、資源CI,實現業務數據在流程完成后同步至CMDB。能夠與標準接口快速集成,提供完備的工單調用接口,實現工單數據聯動;支持OpenAPI及多種接口模式,可快速進行二次開發及第三方系統能力調用;提供API接口文檔、標準數據規范文檔、開發Demo,支持合作伙伴適配開發不同場景功能。服務賬號作為一種特殊的特權賬號,其安全性常被忽視。運維知識庫

自動化的工作流可以確保特權訪問請求得到及時且合規的審批。用戶反饋

隨著云計算、大數據、物聯網等新興技術的蓬勃發展,數字化轉型已成為全球企業不可逆轉的趨勢。傳統的身份管理手段已難以滿足企業需求。IAM作為網絡安全的首要防線,面臨著巨大挑戰:網絡攻擊手段不斷進化,要求IAM系統具有高度的適應性和智能化,能夠及時識別并應對新型安全威脅,傳統的口令認證方式已難以滿足安全需求;隨著企業規模擴大,精確控制每個用戶或角色對特定應用的訪問權限變得極為復雜,過度的權限可能導致安全漏洞,而權限不足則影響工作效率;員工入職、轉崗、離職等身份頻繁變動,需要用戶訪問權限隨其角色變化動態調整,實現權限的即時生效和適時回收,避免權限殘留或權限真空;企業環境中應用系統的數量龐大且類型多樣,每種應用可能采用不同的認證協議和權限模型,包括不支持現代標準協議的老舊系統,要求IAM系統具備高度的集成和兼容要求;數據分散在不同系統中,形成數據孤島,不同工具之間缺乏集成和協同,造成了重復的工作、數據不一致和效率低下的問題;隨著網安法、等保2.0、數據保護法等相關法律法規相繼頒布,對網絡安全和數據安全有了更高要求,企業需應對日益嚴苛的法規環境。用戶反饋

- 瑤海區運營代理記賬報價 2025-12-20

- 虹口區比較好的企業形象策劃 2025-12-20

- 安徽外包直播策劃平臺 2025-12-20

- 寶山區咨詢保安服務服務熱線 2025-12-20

- 參考稅務服務是什么 2025-12-20

- 云南手機電子病歷系統(HIS系統)時代 2025-12-20

- 浙江常規品牌策劃推廣服務電話 2025-12-20

- 晉源區品牌辦公自動化軟件開發供應商家 2025-12-20

- 上海可貼家具裝飾膜價格 2025-12-20

- 衢州低溫壓縮機測試臺廠家 2025-12-20