資產管理流程的安全保護

現代IAM的挑戰——多云環境與機器身份激增。隨著數字化轉型的深入,IAM的管轄范圍正面臨兩大擴張挑戰。首先是多云/混合云環境,員工和系統需要同時訪問AWS、Azure、GoogleCloud及本地數據中心的資源,統一的身份聯邦和跨云權限管理變得至關重要。其次是機器身份的指數式增長。在微服務、API經濟和物聯網時代,應用程序、容器、自動化腳本、IoT設備之間的訪問量已遠超人機交互。為這些“非人”實體安全地頒發、輪換和管理身份,防止它們成為非法侵入跳板,已成為現代IAM必須解決的、規模空前的新課題。是否能夠控制臨時賬號的有效性?資產管理流程的安全保護

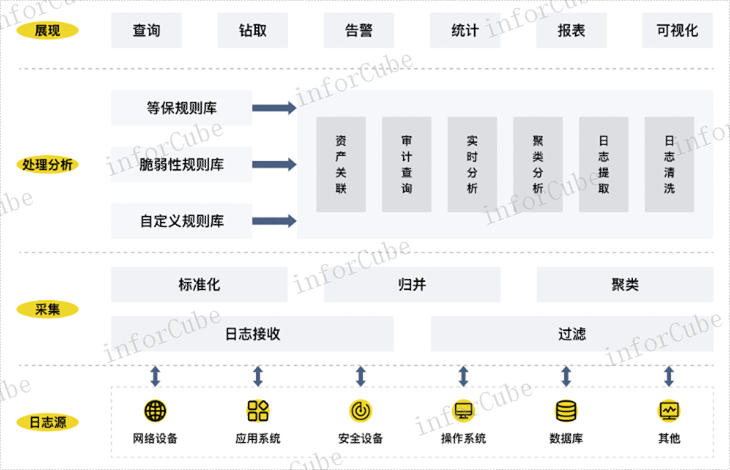

隨著云計算、大數據、物聯網等新興技術的蓬勃發展,數字化轉型已成為全球企業不可逆轉的趨勢。傳統的身份管理手段已難以滿足企業需求。IAM作為網絡安全的首要防線,面臨著巨大挑戰:網絡攻擊手段不斷進化,要求IAM系統具有高度的適應性和智能化,能夠及時識別并應對新型安全威脅,傳統的口令認證方式已難以滿足安全需求;隨著企業規模擴大,精確控制每個用戶或角色對特定應用的訪問權限變得極為復雜,過度的權限可能導致安全漏洞,而權限不足則影響工作效率;員工入職、轉崗、離職等身份頻繁變動,需要用戶訪問權限隨其角色變化動態調整,實現權限的即時生效和適時回收,避免權限殘留或權限真空;企業環境中應用系統的數量龐大且類型多樣,每種應用可能采用不同的認證協議和權限模型,包括不支持現代標準協議的老舊系統,要求IAM系統具備高度的集成和兼容要求;數據分散在不同系統中,形成數據孤島,不同工具之間缺乏集成和協同,造成了重復的工作、數據不一致和效率低下的問題;隨著網安法、等保2.0、數據保護法等相關法律法規相繼頒布,對網絡安全和數據安全有了更高要求,企業需應對日益嚴苛的法規環境。運維場景自動化變更管理通過標準化的方法與流程,確保IT變更順利實施。

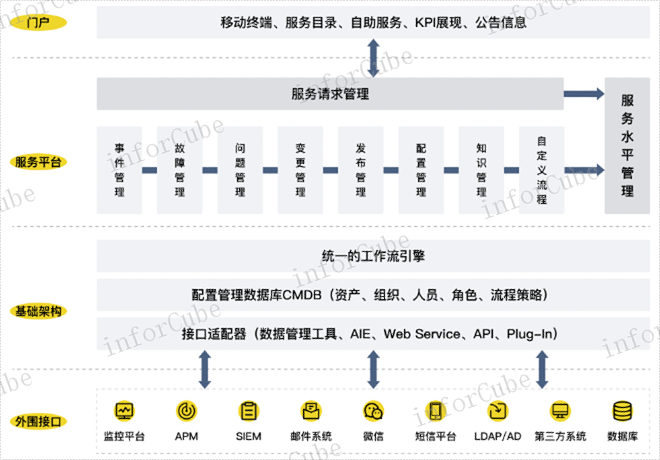

IT基礎設施庫(ITIL)是ITSM領域所普遍認可和采用的實踐框架。它提供了一套詳盡的、標準化性的實踐指南,涵蓋了從服務戰略、服務設計、服務過渡到服務運營以及持續服務改進的整個生命周期。ITIL并非一個僵化的標準,而是一個靈活的知識體系,企業可以從中汲取靈感,并根據自身規模和需求進行裁剪采納。其價值在于提供了通用的術語、流程和角色定義,在標準的實踐框架下,為企業建立標準化、規范化的IT服務管理能力奠定了共同的基礎。

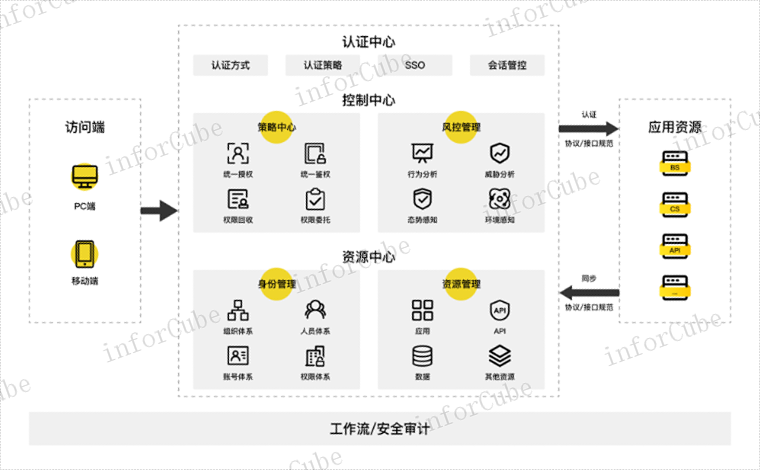

SiCAP-IAM,對于Web應用推薦使用標準協議實現單點登錄,可以保證安全性與標準化,應用系統需要簡單改造,對于無法改造的Web應用采用密碼代填方式實現單點登錄。SiCAP-IAM支持CAS、OAuth、OIDC、SAML、JWT標準協議以及密碼代填方式,并提供API、Demo、集成文檔等支持,簡化應用對接工作。支持配置登錄認證策略,可根據用戶、應用、環境、行為等因子觸發再次認證流程。首先可以通過配置認證鏈形成高安全級別的登錄認證,認證鏈可在所知、所持、所有三個維度編排認證鏈路,然后根據主客體的環境、行為等因素配置認證規則,觸發認證規則會實時進行策略處置,可設置阻止登錄或進行二次認證,同時對所有認證鏈的過程及主客體環境因素進行日志記錄,完整追溯認證鏈條。如何實現臨時訪問權限的自動申請和過期回收?

特權訪問管理——守護IT的“王冠明珠”。在所有身份中,有一類賬戶擁有至高無上的權力,如系統管理員、數據庫管理員賬戶,它們被稱為特權賬戶。這些賬戶是非法者夢寐以求的“王冠明珠”,一旦被竊取,整個企業IT基礎設施將門戶大開。特權訪問管理(PAM)是IAM體系中專門針對此類高危賬戶的子領域。PAM的關鍵實踐包括:將特權密碼存入安全庫,使用時需按需申請和審批,而非明文掌握在個人手中;對特權會話進行全程監控和錄像,如同銀行金庫的監控;特權訪問,確保管理員只在執行特定任務時獲得臨時權限。PAM是縱深防御體系中保護資產的一道關鍵防線。未能妥善管理共享特權賬號會帶來巨大的運營和安全隱患。堡壘機虛擬化

動態權限提升減少了特權憑證的暴露時間。資產管理流程的安全保護

知識管理致力于將分散在個人頭腦中的經驗、解決方案和信息,轉化為企業共享的、可重復利用的知識資產。其關鍵的載體是知識庫,其中存儲著已知錯誤的解決方案、常見的問題解答(FAQ)、標準的操作程序(SOP)、有價值的技術分享等。一個活躍的知識庫能賦能前端服務臺和用戶自助解決常見問題,大幅提升用戶的聯系解決率(FCR),減少對專業工程師的依賴,同時避免了“重復發明輪子”,是企業學習能力和效率提升的關鍵,也會進一步提高企業用戶的用戶體驗。資產管理流程的安全保護

- 告警通知方式 2025-12-19

- 數據傳輸策略 2025-12-19

- 數據庫權限 2025-12-19

- 智能運維安全管理平臺 2025-12-19

- 自動化測試環境 2025-12-19

- 合規審計 2025-12-19

- IoT告警 2025-12-19

- IT服務管理流程管理 2025-12-19

- 人員賬號管理 2025-12-19

- 資產屬性靈活配置 2025-12-19

- 河北第三方士工膜焊接質量檢測是什么 2025-12-19

- 南平策略企業獲客方法 2025-12-19

- 常州第三方多媒體軟件市場價 2025-12-19

- 冀州區一站式職業培訓哪個好 2025-12-19

- 平谷區品牌新化學物質登記便捷 2025-12-19

- 鶴壁工廠規劃方法論 2025-12-19

- 金山區一站式公關活動策劃選擇 2025-12-19

- 靜安區智能化廣告服務優勢 2025-12-19

- 全方面GEO生成式引擎優化答疑解惑 2025-12-19

- 浙江移動執法記錄分析用戶培訓 2025-12-19