IT服務水平協議

特權賬號,通常被稱為IT系統的“鑰匙”,是擁有超越普通用戶權限的賬戶,如系統管理員、數據庫超級用戶、網絡設備配置賬戶及應用程序服務賬號等。這些賬號一旦被濫用、泄露或非法利用,將直接威脅企業的數字資產,導致數據泄露、業務中斷乃至整個系統淪陷。特權賬號管理(PAM)的價值在于將其從分散、隱蔽、靜態的脆弱狀態,轉變為集中、可見、動態且受控的安全資產。它不僅是滿足等保2.0、GDPR等合規要求的措施,更是構建企業縱深防御體系、降低內部與外部威脅的關鍵節點。服務請求管理旨在處理用戶標準的常規請求,如軟件安裝或權限申請。IT服務水平協議

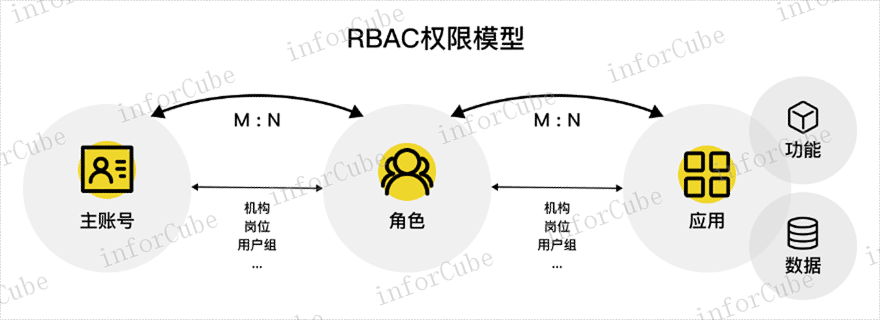

SiCAP的身份管理體系作為信息安全加強的重要舉措,可有效保障企業機密及業務數據的安全使用,保護其信息資產不受勒索軟件、網絡釣魚和其他惡意軟件攻擊的威脅,加強內部人員規范管理;實現身份管理和相關最佳實踐,可以多種形式帶來重大競爭優勢,向客戶、合作伙伴、供應商、承包商和雇員開放業務融合,可提升效率,降低運營成本;有效滿足信息系統對業務的快速響應能力,減少保護用戶憑證和訪問權限的復雜性及開銷,打造一套標準化、規范化、敏捷度高的身份管理平臺成為經營發展的基礎保障,可極大提高企業生產力;通過統一身份認證體系的建立,實現人員賬號的統一管理和集中認證、實現企業用戶的統一管理,逐步形成以“用戶為中心”的“前端可信,后端實名”認證服務體系,為促進企業各類業務系統互認互通提供有力支撐,為企業數字化轉型提供關鍵助力。通過部署SiCAP-IAM,可以完善公司的運維安全監管體系,符合相關行業標準和相關法律法規,確保公司在審計檢查中符合相應的檢查標準。DB2配置管理數據庫(CMDB)是支撐所有IT服務流程的關鍵信息樞紐。

精細化的權限治理是堡壘機的靈魂。它超越了簡單的“能否登錄”,實現了多維度的授權模型:身份權限:基于用戶、用戶組與角色,關聯LDAP/AD、IAM等身份源。訪問權限:精確限制用戶可訪問的資產列表、允許使用的協議(SSH/RDP等)及登錄時段。操作權限:針對Linux/Unix系統,可限制允許執行、提醒或禁止執行的命令(如阻斷rm-rf/)。提權權限:管控用戶通過sudo、su等提權操作的行為和密碼。通過這套模型,堡壘機確保了每個運維人員只擁有完成其本職工作所必需的權限,防止了越權訪問和誤操作。

為應對高危級別的運維問題,堡壘機提供了雙人授權(四眼原則) 和實時監控功能。管理員可以預先定義一系列命令或操作(如halt、reboot、刪除數據庫表)。當運維人員觸發這些操作時,會話會被實時中斷,并自動向預設的審批人(如團隊主管)發送審批請求。唯有獲得二次批準,操作才會被放行。同時,安全管理員可以實時查看所有在線會話的狀態,并能對任何可疑會話進行實時干預,如發送警告消息、接管會話或立即中斷連接,變被動審計為主動防御。 一個準確且更新的CMDB是實現ITIL流程(如事件、問題和變更管理)自動化的基礎。

部署和運維堡壘機并非沒有挑戰。常見的挑戰包括:性能瓶頸:所有流量集中轉發可能帶來網絡延遲,尤其是圖形協議(RDP/VNC),需通過集群和負載均衡來優化。單點故障:堡壘機自身成為關鍵單點,需采用高可用(HA)集群部署來維持業務連續性。用戶體驗:額外的登錄步驟可能引起運維人員抵觸,需通過單點登錄(SSO)集成、友好的客戶端等提升體驗。自身安全:堡壘機需進行安全加固(如嚴格的操作系統加固、密切的漏洞關注),并對其自身的操作進行嚴格審計。 對于目標資產的自動識別,有哪些方式可以采用?資產上架

知識管理流程通過積累和共享解決方案,賦能運維人員支持并提升用戶呼叫解決率。IT服務水平協議

隨著云計算、大數據、物聯網等新興技術的蓬勃發展,數字化轉型已成為全球企業不可逆轉的趨勢。傳統的身份管理手段已難以滿足企業需求。IAM作為網絡安全的首要防線,面臨著巨大挑戰:網絡攻擊手段不斷進化,要求IAM系統具有高度的適應性和智能化,能夠及時識別并應對新型安全威脅,傳統的口令認證方式已難以滿足安全需求;隨著企業規模擴大,精確控制每個用戶或角色對特定應用的訪問權限變得極為復雜,過度的權限可能導致安全漏洞,而權限不足則影響工作效率;員工入職、轉崗、離職等身份頻繁變動,需要用戶訪問權限隨其角色變化動態調整,實現權限的即時生效和適時回收,避免權限殘留或權限真空;企業環境中應用系統的數量龐大且類型多樣,每種應用可能采用不同的認證協議和權限模型,包括不支持現代標準協議的老舊系統,要求IAM系統具備高度的集成和兼容要求;數據分散在不同系統中,形成數據孤島,不同工具之間缺乏集成和協同,造成了重復的工作、數據不一致和效率低下的問題;隨著網安法、等保2.0、數據保護法等相關法律法規相繼頒布,對網絡安全和數據安全有了更高要求,企業需應對日益嚴苛的法規環境。IT服務水平協議

- 黃浦區品牌貨物裝卸搬運熱線 2025-12-19

- 棗強提供職業培訓前景 2025-12-19

- 長寧區品牌裝卸搬運好處 2025-12-19

- 中山工業制造erp系統教程 2025-12-19

- 黑龍江模式科研技術服務服務 2025-12-19

- 太倉抖音運營答疑解惑 2025-12-19

- 靜安區第三方會議及展覽服務介紹 2025-12-19

- 杭州疑難核名服務代理記賬條件 2025-12-19

- 珠海重型設備物流服務方案 2025-12-19

- 青少年糾正教育 2025-12-19